Na skróty:

- Enterprise Mobility Management – a na co to komu?

- Kluczowe komponenty EMM, czyli trochę o funkcjonalnościach systemu

- Korzyści wdrożenia Enterprise Mobility Management dla firmy

- 4 rodzaje zarządzania urządzeniami mobilnymi w firmie

- Jak wygląda implementacja systemu Enterprise Mobility Management i na co zwrócić uwagę przy zakupie?

- Podsumowanie

- FAQ: najczęściej zadawane pytania o EMM

TL;DR: EMM to system IT, który ogarnia „wszystko” na urządzeniach mobilnych w pracy. Jak dobrze pójdzie, to ustawiasz go raz i patrzysz jak „dzieje się magia”, popijając kawę.

Kiedyś służyły głównie do dzwonienia i pisania SMS-ów – dziś telefony to osobiste centrum dowodzenia: kalendarz, aparat, bank, nawigacja i asystent w jednym. Coraz częściej stają się też podstawowym narzędziem pracy. W firmach pełnią rolę mobilnego biura, dając dostęp do maila, dokumentów czy systemów. Jak nad tym wszystkim zapanować, gdy każde urządzenie staje się częścią służbowego ekosystemu? O tym, czym dokładnie jest rozwiązanie EMM i jak pomaga firmom, przeczytasz w poniższym artykule.

Enterprise Mobility Management – a na co to komu?

Przedsiębiorstwa muszą radzić sobie z zarządzaniem rosnącą liczbą urządzeń mobilnych, które trzeba również zabezpieczyć. Obejmuje to zarówno służbowy, jak i prywatny sprzęt wykorzystywany do realizacji codziennych zadań w pracy.

Dla części firm główne wyzwanie w zarządzaniu mobilkami stanowić będzie: spisanie użytkowników poszczególnych urządzeń, dostarczenie aktualnych kontaktów do książki telefonicznej, wgranie kilku popularnych aplikacji i ustawienie hasła. Większość z tych zadań da się zrealizować bez narzędzi IT. Wystarczy poczciwy arkusz kalkulacyjny i ręczna konfiguracja urządzenia przed przekazaniem sprzętu. O ile nie trzeba nic zmieniać w trakcie użytkowania, do zmiany jego użytkownika lub utylizacji o urządzeniu można zapomnieć.

Jak pokazują jednak realia polskich spółek, konieczność zapewnienia ciągłej dostępności danych, wysokiego poziomu bezpieczeństwa oraz zgodności z przepisami RODO – burzy opisany wyżej idealny układ i powoduje, że firmy potrzebują wdrożenia „czegoś” co umożliwi stałą, spójną i zdalną kontrolę nad wszystkim co służbowe, poufne i niekoniecznie chronione z automatu.

I tutaj, niczym „rycerz na białym koniu”, wjeżdża rozwiązanie klasy EMM, czyli Enterprise Mobility Management do zarządzania tym wszystkim, czego ręcznie się nie da lub nie ma sensu robić. Krążą plotki, że EMM jest dla działów IT prawdziwym „zbawieniem”. Administratorzy realizują coraz to nowe pomysły na obejście braku narzędzi i próbują, każdy na swój sposób, w to całe zarządzanie mobilnością w firmie: od konfiguracji i zabezpieczenia telefonów, przez kontrolę aplikacji i danych, aż po monitorowanie zgodności z polityką organizacyjną – czasem nawet nie do końca wiedząc „na co to komu”.

Co to jest Enterprise Mobility Management?

Najprościej mówiąc, EMM to zbiór zasad, które umożliwiają firmie zarządzanie tym, co znajduje i dzieje się na wszystkich urządzeniach używanych przez pracowników. Istotna jest więc nie tylko sama kontrola, ale pewność, że na sprzęcie zainstalowane są odpowiednie aplikacje, dane są bezpieczne i wszystko działa tak, jak powinno.

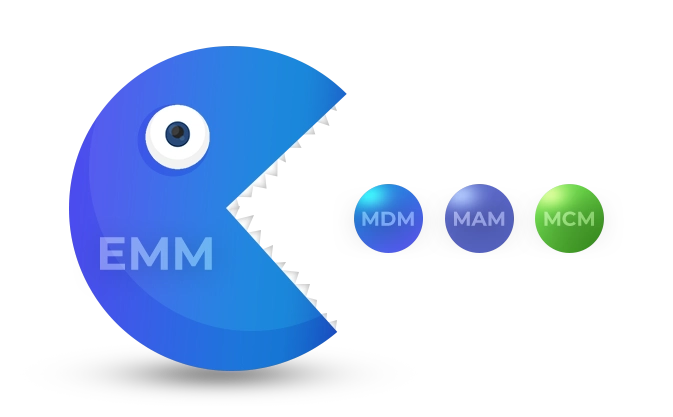

Zarządzanie mobilnością łączy w sobie funkcjonalności z obszarów: zarządzania urządzeniami mobilnymi (MDM), zarządzania aplikacjami mobilnymi (MAM) oraz zarządzania treścią mobilną (MCM). Nierzadko posiada także możliwości związane z: VPN-em, zdalnym sterowaniem ekranu, lokalizacją czy MTD (Mobile Threat Defence).

Można więc powiedzieć, że system EMM obejmuje nie tylko administrowanie flotą urządzeń końcowych (smartfony, tablety, laptopy, urządzenia wzmocnione) wykorzystywanych w biurach, na halach produkcyjnych czy w logistyce, ale również kontrolę nad środowiskiem aplikacji i dostępem do danych firmowych, a także bezpieczną dystrybucję treści, po to by każdy pracownik mógł pracować bez zakłóceń.

Czy wiesz, że: systemy ze skrótem MDM w nazwie nierzadko zawierają funkcje typowe dla EMM lub nawet UEM. Warto więc zawsze dokładnie sprawdzać, jakie funkcjonalności i opcje zarządzania oferuje wybrane narzędzie.

Jakie zadania realizuje system Enterprise Mobility Management?

Rozwiązanie EMM ma zapewnić spójne bezpieczeństwo zasobów organizacji, które są przetwarzane i przechowywane na urządzeniach mobilnych. Co to znaczy w praktyce? To znaczy, że każdy telefon czy tablet bez względu na swoją lokalizację, użytkownika (prezes, kierownik czy pracownik biura), oraz to, w jaki sposób i do czego jest wykorzystywany, ma zachować takie same zasady działania.

Warto również podkreślić znaczenie centralnego administrowania systemami. Jeśli firma zabezpiecza dużą liczbę różnych urządzeń, które posiadają odmienne systemy operacyjne, np. Android, Windows, czy Apple (iOS, iPadOS, macOS), to bez EMM dział IT będzie musiał zarządzać każdym z nich na oddzielnej platformie.

EMM umożliwia zdalne zarządzanie, czyli pozwala na wprowadzanie zmian i konfiguracji na urządzeniu bez konieczności fizycznego kontaktu z nim. O ile samo przygotowanie sprzętu do przekazania może nie być tak problematyczne, o tyle, zmiana ustawień czy dogranie bezpiecznych aplikacji po przekazaniu, bez zdalnego dostępu do urządzenia, może przerodzić się w niepotrzebny problem i być zbyt czasochłonne dla obu stron – zarówno pracownika IT, jak i samego użytkownika.

Wyobraź sobie, że administrator w Warszawie może zarządzać telefonem w Poznaniu, który ma dotrzeć do pracownika z Wrocławia. Tak samo może przejąć ekran urządzenia i pomóc pracownikowi, który przy rozładunku w Madrycie nie może włączyć pliku z certyfikatami potrzebnymi do realizacji zlecenia.

Wdrożenie EMM wspiera zachowanie zgodności z przepisami RODO, które obowiązują wszystkie firmy. Może również ułatwiać spełnienie założeń regulacji branżowych oraz wymagań formalnych związanych z uzyskaniem i utrzymaniem certyfikatu bezpieczeństwa informacji ISO 27001.

Kluczowe komponenty EMM, czyli trochę o funkcjonalnościach systemu

Skuteczne zarządzanie mobilnością przedsiębiorstw wymaga kompleksowego podejścia, w którym każda warstwa infrastruktury mobilnej, od sprzętu, przez aplikacje, po dane – podlega kontroli i zabezpieczeniu. Dlatego systemy EMM składają się z trzech uzupełniających się elementów:

Zarządzanie urządzeniami mobilnymi (MDM)

MDM (z ang. Mobile Device Management) to fundament każdego systemu EMM. Pozwala działom IT kontrolować sprzęt – niezależnie od tego, czy są to telefony firmowe, czy prywatne (wdrożone w modelu BYOD). MDM realizuje takie zadania jak: zdalne konfigurowanie urządzenia i ustawień sieciowych (Wi-Fi, VPN), monitorowanie urządzeń i inwentaryzacja sprzętu, zdalne czyszczenie i blokowanie telefonów, wreszcie szyfrowanie i wymuszenie haseł z określoną złożonością.

Administrator w konsoli Proget ma też możliwość tworzenia precyzyjnych profili konfiguracyjnych, które może przypisać do danego działu w firmie, a także lokalizacji lub roli użytkownika. Zarządzanie odbywa się w czasie rzeczywistym, co umożliwia sprawnie wprowadzanie zmian i utrzymanie ciągłej zgodności z polityką organizacji.

Zarządzanie aplikacjami mobilnymi (MAM)

MAM (z ang. Mobile Application Management) umożliwia kontrolowanie całego cyklu życia aplikacji, nie tylko tych z oficjalnych sklepów lub narzędzi enterprise, ale także dedykowanych programów, pochodzących z plików .apk i zasobów zewnętrznych. Dzięki MAM administratorzy mogą swobodnie dystrybuować aplikacje oraz decydować, które użytkownik może mieć zainstalowane, a których nie. Jest to istotne nie tylko ze względu na politykę firmy, ale przede wszystkim na poziom kompetencji, które pozwalają pracownikom IT na lepszą ocenę jakości aplikacji dostępnych publicznie.

W rękach administratora EMM znajdą się także narzędzia do egzekwowania uprawnień, jakie nadawane są aplikacjom, które nierzadko proszą o dostęp do wszystkiego (ze śledzeniem włącznie), mimo że ich prawidłowe działanie wcale tego nie wymaga. Równie ważną funkcją będzie możliwość regularnych i zdalnych aktualizacji aplikacji, z uwzględnieniem ich wersji oraz czasu, w jakim zostaną przeprowadzone.

Zarządzanie treścią mobilną (MCM)

MCM (z ang. Mobile Content Management) to komponent odpowiadający za kontrolę nad firmowymi dokumentami i plikami udostępnionymi na urządzeniach mobilnych. Jego głównym celem jest zapewnienie bezpiecznego i zgodnego z polityką dostępu do danych – niezależnie od lokalizacji pracownika czy typu urządzenia. Zarządzanie mobilnością obejmuje tutaj takie funkcje jak szyfrowanie plików, nadawanie uprawnień użytkownikom, czasowy dostęp do dokumentów czy ich automatyczne usuwanie po upływie terminu ważności.

Korzyści wdrożenia Enterprise Mobility Management dla firmy

EMM niesie ze sobą szereg biznesowych benefitów: od ograniczenia kosztów i zwiększenia bezpieczeństwa, przez możliwość szybkiego reagowania na potrzeby i incydenty, po realizację takich funkcji urządzeń, które bez EMM nie byłyby w ogóle możliwe.

Optymalizacja procesów i automatyzacja

Nowoczesny EMM pozwala na automatyzację procesów związanych z ręczną konfiguracją każdego urządzenia, która jest szczególnie uciążliwa w dużych organizacjach i środowiskach o wysokim stopniu złożoności infrastruktury IT. Możliwe są na przykład: zdalna i zbiorcza instalacja aplikacji na wielu urządzeniach, ich aktualizacja oraz zmiana uprawnień, czy też zaplanowanie aktualizacji systemu na godziny wieczorne, gdy urządzenia nie pracują. W ten sposób upraszcza żmudne procesy związane z ręczną i jednostokową konfiguracją urządzeń, przez co obniża ilość czasu potrzebnego na realizację tych zadań, a dział IT może przeznaczyć swoje zasoby na inne projekty.

Rozwiązanie od Proget pozwala dodatkowo na automatyczne rejestrowanie i konfigurowanie urządzeń (auto-enrollment). Działa to w ten sposób, że po uruchomieniu telefon pobiera przygotowaną dla niego przez admina konfigurację wraz z przypisanymi politykami, aplikacjami oraz ustawieniami sieciowymi i jest od razu gotowy do pracy. Cały proces może przebiegać w pełni zdalnie, bez fizycznego kontaktu pracownika IT z urządzeniem. Potrzebne zmiany mogą zostać wdrożone w dowolnym momencie po przekazaniu sprzętu.

Ochrona danych i odpowiedzi na incydenty bezpieczeństwa

Jednym z głównych filarów systemu jest kompleksowa ochrona danych firmowych. EMM pozwala na wykorzystanie różnych warstw zabezpieczeń: od narzucenia stosowania hasła, przez pełną kontrolę aplikacji i ograniczanie ich uprawnień, aż po blokadę lub wyczyszczenie urządzenia w razie jego utraty.

Wbudowane funkcje wykrywania niestandardowych zachowań urządzenia (profil MTP) pomagają identyfikować zagrożenia oraz unikać wycieków danych. Automatyczne reakcje na próby obejścia zabezpieczeń i szczegółowe raporty dają administratorom skuteczne narzędzie do zapobiegania incydentom.

Zdalne zarządzanie i wsparcie użytkowników

Zdalne zarządzanie to jedna z kluczowych zalet systemów EMM. Oznacza to, że wszystkie akcje na urządzeniach podpiętych do konsoli można przeprowadzić bez fizycznego kontaktu z telefonem. Działa to na podobnej zasadzie jak zdalne sterowanie domowym urządzeniem, podpiętym na do aplikacji w telefonie, ale oferuje szersze możliwości konfiguracyjne – dlatego sama konsola jest zbudowana z wielu zakładek i często wymaga obsługi na desktopie.

Podobnie jak samo zarządzanie, także wsparcie techniczne użytkowników w razie problemów z urządzeniem może odbywać się w pełni zdalnie. Dzięki EMM administrator za zgodą użytkownika może przejąć ekran urządzenia i szybko wyklikać na nim odpowiednie ustawienia, zweryfikować problem czy uzyskać informacje potrzebne do naprawienia usterki.

To, czego bez EMM zrobić się nie da

W skrócie, z EMM administrator może po prostu więcej. Po pierwsze, dzięki EMM możliwe jest centralne zarządzanie wszystkimi systemami operacyjnymi, takimi jak Android, iOS, iPadOS, Windows, z jednego miejsca, co bez tego rozwiązania musiałoby się odbywać na każdej platformie z osobna. Po drugie, oferuje o wiele szersze możliwości zarządzania niż funkcje dostępne dla użytkownika, z poziomu ustawień urządzenia.

Poniżej kilka prostych porównań:

Zarządzanie aplikacjami

- Bez EMM możesz ręcznie zainstalować aplikacje z Google Play lub App Store, na każdym urządzeniu z osobna.

- Z EMM możesz to zrobić centralnie, zbiorczo i szybko na dowolnej liczbie urządzeń jednocześnie. Dodatkowo możesz też zarządzać uprawnieniami aplikacji, zdalnie je zablokować, a także instalować pliki z różnych źródeł – nie tylko z oficjalnych sklepów.

Polityka bezpieczeństwa

- Bez EMM możesz ręcznie ustawić na telefonie wymuszanie hasła, stosowanie odcisku palca i szyfrowanie urządzenia.

- Z EMM możesz wymusić te polityki centralnie na wszystkich urządzeniach w organizacji. Możesz dodatkowo egzekwować je w przypadku, gdy urządzenie nie spełnia wymogów bezpieczeństwa (np. brak szyfrowania, zbyt proste hasło), na przykład blokując je.

Blokowanie dostępu do funkcji urządzenia

- Bez EMM możesz ręcznie zablokować na urządzeniu w ustawieniach aplikacji dostęp do funkcji takich jak dane komórkowe czy aparat.

- Z EMM możesz centralnie blokować te i inne funkcje na wszystkich urządzeniach w organizacji, niezależnie od tego, czy są one używane przez użytkowników, czy nie.

Zarządzanie telefonem pracownika

- Bez EMM możesz się umówić z pracownikiem na to, że wgrasz mu firmową pocztę, ale w zamian on obieca, że będzie mieć do niej hasło, a w razie utraty urządzenia usunie zdalnie całą jej zawartość.

- Z EMM możesz umówić się z pracownikiem na utworzenie na urządzeniu profilu służbowego, w którym wgrasz firmowe dane czy aplikacje i zabezpieczysz go hasłem. W razie utraty urządzenia możesz go zdalnie usunąć.

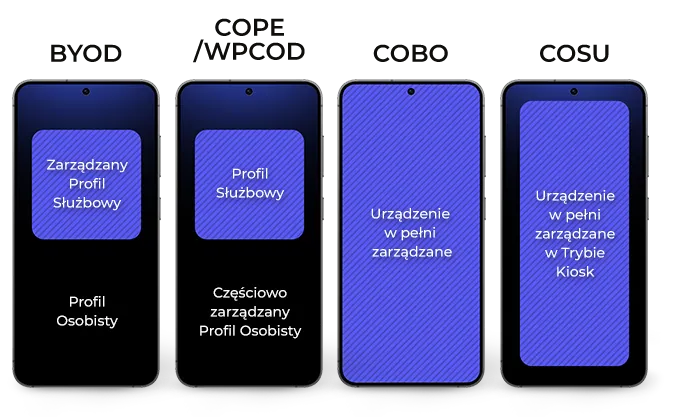

4 rodzaje zarządzania urządzeniami mobilnymi w firmie

Urządzenia mobilne ze względu na swoje gabaryty mogą mieć o wiele więcej funkcji niż komputery, przeznaczone głównie do pracy za biurkiem. Zależnie od potrzeb firmy mobilki można wdrożyć na różne sposoby.

Uwaga: System EMM jest niezbędny do realizacji każdego z nich. Możliwość uruchomienia urządzenia w danym trybie oraz same nazwy modeli są ściśle związane z systemem operacyjnym sprzętu. I tak na przykład w systemie Android mówimy o właścicielu profilu lub urządzenia (Profile Owner, Device Owner) uwzględniając dodatkowo kwestię własności sprzętu (prywatny, firmowy). W systemach od Apple (iOS, iPadOS) mówimy natomiast o trybie bez nadzoru i nadzorowanym oraz urządzeniach spersonalizowanych bądź nie, co także zależy od rodzaju własności. Dla celów artykułu będziemy posługiwać się akronimami modeli odnoszących się do oprogramowania Android i opiszemy ich sposób działania.

Telefony pracowników do celów służbowych (BYOD)

Skrót BYOD (z ang. Bring Your Own Device) w dosłownym tłumaczeniu oznacza: przynieś swoje urządzenie. Najczęściej rozumiane jest to jako zgoda firmy na wykorzystywanie prywatnych smartfonów, tabletów czy laptopów do pracy. Model ten zapewnia dużą elastyczność i obniża koszty sprzętowe, przez co jest łakomym kąskiem dla niejednej firmy. Samo „przyzwolenie” nie wymaga oczywiście od organizacji stosowania systemu EMM, ale bez niego firma nie będzie mieć żadnej kontroli nad tym, co dzieje się z jej danymi na urządzeniu pracownika.

Wdrożenie do firmowej architektury prywatnego urządzenia z wykorzystaniem EMM pozwoli organizacji stworzyć zarządzany profil służbowy, wydzielony na urządzeniu prywatnym jako całkowicie odrębna przestrzeń do przechowywania służbowych danych i aplikacji. Firma będzie mogła ustawić pewne zasady bezpieczeństwa dla swoich zasobów, a w sytuacji kryzysowej – zdalnie wyczyścić informacje zawarte na profilu do pracy. Warto pamiętać o tym, że użytkownik może w każdej chwili taki profil usunąć, dlatego BYOD nie jest polecanym modelem wdrożenia urządzeń, ale jedynym, który zapewnia „jakiekolwiek” bezpieczeństwo na prywatnych urządzeniach.

Firmowe telefony, które mogą być używane prywatnie (COPE)

COPE (akronim od ang. Corporate Owned, Personally Enabled), inaczej zwany także WPCOD (Work Profile on Company Owned Devices) to scenariusz, w którym pracownik korzysta z urządzenia należącego do firmy także do celów prywatnych. Administratorem sprzętu jest organizacja, która wydziela na urządzeniu przestrzeń służbową i osobistą. Wszystkimi możliwymi do realizacji politykami oraz ustawieniami urządzenia zarządza firma. Pracownik natomiast zyskuje swój nienaruszalny, niewidoczny dla organizacji profil, gdzie może swobodnie przechowywać prywatne dane.

Model ten stanowi kompromis między kontrolą firmy a wygodą pracownika. Pozwala też bezpiecznie wdrożyć politykę, która traktuje sprzęt jako benefit dla pracownika – stąd też jego popularność w korporacjach i administracji publicznej. Wdrożenie COPE za pomocą systemu EMM daje firmie dużo szersze opcje zarządzania i zabezpieczania swoich danych niż ma to miejsce w BYOD. Nie gwarantuje jednak pełnych możliwości.

Firmowe słuchawki tylko do pracy (COBO)

COBO (z ang. Corporate Owned, Business Only) to model, w którym firmowe urządzenia są wykorzystywane wyłącznie do celów zawodowych, a organizacja ma pełną kontrolę nad sprzętem. Podejście to jest szczególnie popularne w służbach mundurowych, logistyce, ochronie zdrowia i wszędzie tam, gdzie bezpieczeństwo i niezawodność sprzętu mają najwyższy priorytet.

System EMM na urządzeniach wdrożonych w modelu COBO pozwala na kompleksowe zarządzanie, ale także zablokowanie funkcji niezwiązanych z pracą, w tym instalacji gier czy oglądania filmów. Oprócz szeregu możliwości dotyczących bezpieczeństwa danych i aplikacji umożliwia lepsze wspieranie użytkowników w zachowaniu pełnej płynności codziennych obowiązków. Według nas COBO to jedyny słuszny wybór każdej organizacji.

Firmowy sprzęt tylko do konkretnego zadania (COSU)

Model COSU (z ang. Corporate Owned, Single Use), inaczej zwany też Tryb Kiosk, można traktować jako kolejny poziom COBO, w którym firmowe urządzenie jest ograniczone tylko do wykonywania jednego zadania. Urządzenie wdrożone w tym modelu może dzięki EMM zamienić się w: terminal płatniczy, kiosk do samoobsługowego składania zamówień, skaner kodów kreskowych wyszukujący informacje o produkcie, rejestrator czasu pracy czy punkt informacyjny.

Konfigurowanie urządzeń do COSU polega na: ukryciu na urządzeniu zbędnych aplikacji, zablokowaniu ustawień, a następnie uruchomieniu wybranej aplikacji (bądź ich zestawu) w Trybie Kiosk. Zdalne monitorowanie stanu technicznego sprzętu oraz obsługa automatycznych aktualizacji zapewnia ciągłość działania, zmniejsza potrzebę fizycznej interwencji i znacząco ogranicza koszty utrzymania.

COSU znajduje szerokie zastosowanie w handlu detalicznym, transporcie publicznym, produkcji i w pozostałych branżach, gdzie liczy się możliwość precyzyjnego dostosowania urządzenia do konkretnego celu.

Jak wygląda implementacja systemu Enterprise Mobility Management i na co zwrócić uwagę przy zakupie?

Proces wdrożenia systemu EMM powinien być dobrze zaplanowany i dopasowany do potrzeb firmy: rodzaju wykorzystywanych systemów operacyjnych, modelu wdrożenia urządzeń oraz oczekiwanego poziomu bezpieczeństwa. Kluczowe znaczenie ma tutaj nie tylko konfiguracja techniczna, lecz także dostosowanie polityk bezpieczeństwa i przeszkolenie administratorów systemu z zakresu możliwości samego narzędzia.

Wdrożenie oprogramowania Proget przebiega sprawnie dzięki kompleksowemu wsparciu technicznemu i organizacyjnemu, które rozpoczyna się już na etapie testów. W ramach konsultacji przedsprzedażowych dostępne są także sesje zdalne z inżynierem, pozwalające przeanalizować potrzeby organizacji i dobrać odpowiedni model wdrożenia. Dodatkowo oferowane jest wsparcie migracji – także dla instalacji lokalnej – umożliwiające płynne i bezpieczne przejście z dotychczasowych rozwiązań. Całość działań dostosowana jest do specyfiki środowiska IT oraz obowiązujących polityk bezpieczeństwa u klienta.

Wygraj tę bitwę z Proget.

Wdrażanie urządzeń do EMM oraz ich konfiguracja

Każde urządzenie, którym chce zarządzać firma, musi zostać dodane do konsoli administracyjnej systemu EMM. W zależności od wybranego przez firmę modelu wdrożenia urządzenia może się to wiązać z koniecznością przywrócenia sprzętu do ustawień fabrycznych. W związku z tym warto zaplanować zakup systemu przed zakupem większej partii nowych urządzeń.

System Proget, przez integrację z Android Zero-Touch, Apple Business Manager i Samsung KME, ułatwia wdrożenie urządzeń do konsoli EMM. Raz utworzone w systemie ustawienia pozwalają na automatyczną i zbiorczą konfigurację sprzętu. Dzięki temu telefony i tablety są szybciej i lepiej przygotowane do pracy.

Licencjonowanie i aktualizacje systemu

Rozważając zakup rozwiązania EMM, firmy powinny uwzględnić aktualne potrzeby i stan zasobów mobilnych oraz planowany rozwój floty urządzeń. Licencja powinna zawierać wszystkie interesujące nas funkcjonalności, a także być możliwa do wdrożenia w odpowiedniej dla nas wersji: cloud i/lub on-premise. Przed zakupem systemu EMM warto rozważyć także rozwiązania typu All-in-One, które w ramach jednej licencji oferują pełny pakiet niepoziomowanych funkcjonalności.

Cykliczne aktualizacje zarówno systemu EMM, jak i agenta, czyli aplikacji zainstalowanej na urządzeniach podpiętych do konsoli gwarantują nieprzerwaną kompatybilność, zgodność z przepisami i dostęp do nowych funkcjonalności. Dlatego przed zakupem sprawdź, jak często producent aktualizuje dostarczane oprogramowanie.

Integracja z mobilnymi systemami operacyjnymi

Skuteczne zarządzanie mobilnością w przedsiębiorstwie wymaga pełnej kompatybilności ze znanymi systemami operacyjnymi. Opłaca się zatem postawić na EMM, który z powodzeniem obsługuje nie tylko urządzenia z Androidem, ale także te od Apple (z iOS, iPadOS, macOC) oraz Windows. Proget wychodzi naprzeciw tym potrzebom, umożliwiając centralne administrowanie zróżnicowanymi systemami operacyjnymi, co ułatwia wdrożenie EMM w środowiskach o niejednolitej flocie urządzeń.

Podsumowanie

System Enterprise Mobility Management (EMM) to fundament nowoczesnej strategii organizacyjnej w zakresie świadomego zarządzania urządzeniami mobilnymi w firmie. To rozwiązanie IT, które poprzez integrację komponentów takich jak MDM, MAM i MCM, umożliwia pełną automatyzację procesów związanych z konfiguracją sprzętu, instalacją aplikacji oraz kontrolą dostępu do danych – zarówno na urządzeniach firmowych, jak i prywatnych wykorzystywanych do pracy.

Kluczową zaletą EMM jest ograniczenie kosztów przez optymalizację procesów IT oraz zwiększenie bezpieczeństwa informacji dzięki skutecznym politykom, egzekwowanym niezależnie od lokalizacji pracownika czy rodzaju używanego sprzętu i oprogramowania – w tym urządzeń Apple, Android czy Windows. Zdalna i centralna konfiguracja zarządzania pozwala organizacjom spójnie kontrolować flotę mobilną, ograniczać ryzyko wycieku danych i błędów ludzkich, a także dostosowywać się do zmieniających regulacji prawnych.

To rozwiązanie, które działa w trakcie całego cyklu życia urządzeń – od momentu ich rozpakowania, przez zmianę użytkowników oraz funkcji, aż po pełne zużycie. Wdrożenie Enterprise Mobility Management to nie tylko krok w stronę cyfrowej transformacji, ale przede wszystkim świadoma inwestycja w bezpieczeństwo, efektywność i elastyczność działania organizacji.

FAQ: najczęściej zadawane pytania o EMM

Czym są usługi zarządzania mobilnością przedsiębiorstw (EMM)?

Narzędzia i usługi zarządzania mobilnością przedsiębiorstw (z ang. Enterprise Mobility Managament, w skrócie EMM) pomagają organizacjom zarządzać urządzeniami mobilnymi, aplikacjami i danymi oraz zabezpieczać je. Rozwiązania EMM umożliwiają zdalną pracę z różnymi systemami operacyjnymi przy jednoczesnym zachowaniu ich spójnego bezpieczeństwa i zgodności – zarówno dla urządzeń będących własności firmy, jak i tych prywatnych.

Jak działa EMM?

EMM to kompleksowe rozwiązanie składające się zazwyczaj z kilku powiązanych i uzupełniających się modułów, które koncentrują się na określonych aspektach. Elementy te współpracują, aby kontrolować i zabezpieczać infrastrukturę mobilną organizacji, czyli telefony, tablety, laptopy i urządzenia wzmocnione.

Czym jest oprogramowanie UEM?

Ujednolicone zarządzanie punktami końcowymi (UEM) to jeszcze szersze rozwiązanie niż EMM. Obejmuje kontrolę nad wszystkimi urządzeniami końcowymi, które mają jakiś system operacyjny, za pomocą jednej platformy.

A może wolisz porozmawiać?

Autor: Magdalena Martens

Kierownik marketingu z wieloletnim doświadczeniem, specjalizujący się w komunikacji B2B w sektorze IT. Od kilku lat zajmuje się tematyką cyberbezpieczeństwa i rozwiązań Mobile Device Management (MDM). Prywatnie fanka motoryzacji i filozofii Kaizen.